Perché eseguire un backup

Il backup indica un’importante operazione tesa a duplicare su differenti supporti di memoria le informazioni (dati o programmi) presenti sui dischi di una stazione di lavoro o di un server. Normalmente viene svolta con una periodicità stabilita (per esempio una volta al giorno o alla settimana).

L’attività di backup è un aspetto fondamentale della gestione di un computer: in caso di guasti o manomissioni, il backup consente infatti di recuperare i dati dell’utente o degli utenti che utilizzano la postazione; in caso di server o di database, questo recupero può essere essenziale per il lavoro di molte persone.

Il tipo di backup da utilizzare e la relativa periodicità sono solitamente regolati da una apposita procedura aziendale. Spesso esistono delle procedure automatiche (soggette a verifica periodica) e altre procedure che comportano un intervento manuale. Il responsabile della sicurezza è tenuto ad annotare i controlli periodici e gli interventi sui sistemi. I supporti su cui viene effettuato il backup normalmente devono essere di tipo e marca approvati nella procedura ed è necessario che siano periodicamente verificati e sostituiti. Devono inoltre essere conservati in accordo con le politiche di sicurezza aziendale, per esempio, ma non solo, per questioni legate alla privacy.

La conservazione dei supporti di backup in posizioni fisicamente distinte e separate dai sistemi in uso è strettamente necessaria, per evitare che in caso di furto, incendio, alluvione o altro evento catastrofico, le copie vadano perse insieme agli originali. Le operazioni connesse con il recupero dei dati dal backup in caso di guasto o cancellazione di una certa importanza sono abitualmente soggette ad autorizzazione specifica del responsabile della sicurezza. Anche nei personal computer di uso privato sono consigliabili periodiche operazioni di backup, che di solito utilizzano supporti ottici o magnetici (CD-R, CD riscrivibili, DVD-R, DVD riscrivibili, DAT, cartucce a nastro). Sono ormai in disuso i floppy disk per la scarsa affidabilità e la limitata capacità. La maggior parte dei personal non dispone di alcun programma o servizio nativo automatico di backup. (Da Wikipedia)

Cos’è BackupPC

E’ un software open source che permette di lavorare sia su macchine Linux che Windows, fondamentalmente non necessita di installazioni sulle macchine da gestire ma solo su quella che funzionerà da server. Si gestisce via interfaccia web, dalla quale è possibile lanciare i backup, esplorarli stopparli, ecc. Consente l’esecuzione di backup incrementali dopo aver creato un primo backup completo, ma anche di programmarne la loro esecuzione, nonché vari livelli di compressione dei dati.

Requisiti hardware e software

Fondamentalmente il requisito primario è la disponibilità di spazio disco per immagazzinare i backup che verranno effettuati.

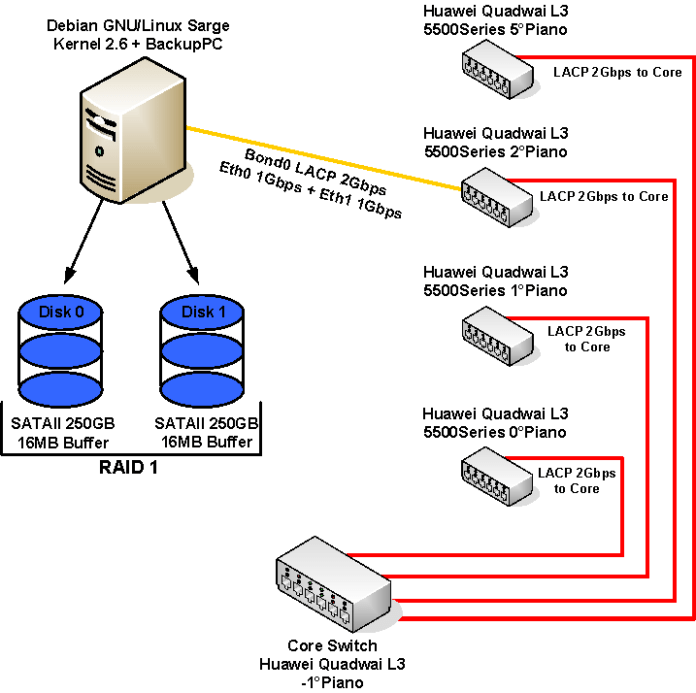

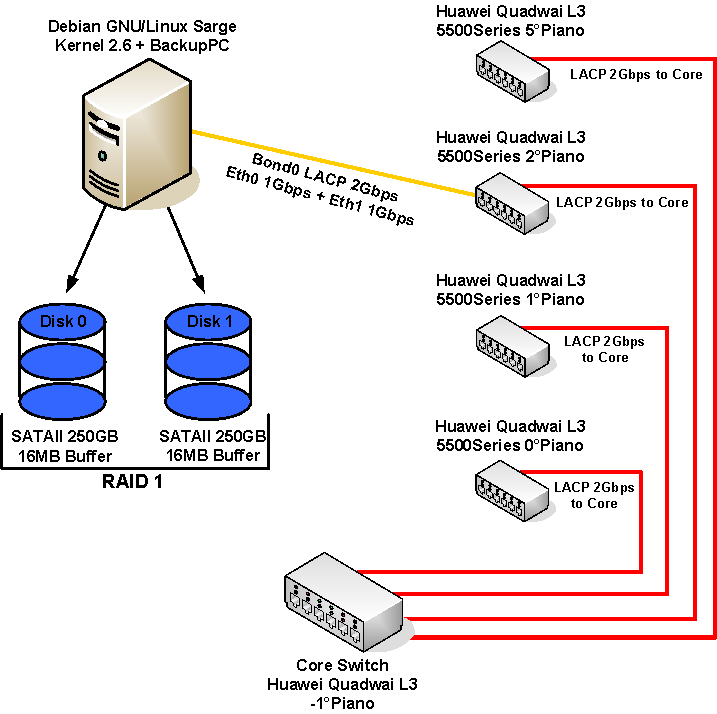

Una macchina dedicata a questo scopo potrebbe essere equipaggiata in questo modo:

- Processore Celeron 2.6GHz

- RAM 512MB

- 2 Hard Disk 250GB SATA2 16MB buffer

- RAID 1

- 2 NIC Ethernet 1Gbps

La macchina non necessita di un processore molto potente tanto meno di molta ram, in quanto l’unica attività che deve svolgere è quella di comprimere i dati. I 2 hard disk forniscono una buona capacità di storage e una buona velocità di scrittura/lettura dati grazie ai 16MB di memoria buffer.

Il supporto fornito da un’implementazione RAID1, assicura la ridondanza dei dati salvati, ma anche del sistema stesso, in quanto fornisce protezione e continuità del servizio nel caso uno dei dischi si guasti.

Discorso simile vale per le schede di rete, che allo stesso tempo forniscono una banda di 2Gigabit/sec grazie anche al supporto Link Aggregation Protocol (LACP) fornito dallo switch, ma anche protezione dalle interruzioni di servizio dato che il sistema le gestisce entrambe come se fossero un’unica scheda (bonding).

Per quel che riguarda il software, la scelta ricade sul sistema operativo Linux e più precisamente su Debian Sarge, ultima release della distribuzione nota a tutti per la sua stabilità e sicurezza.

Il tutto sarà completato con l’installazione dei software Apache per il supporto web con il supporto di Perl per quel che riguarda la gestione dei backup, Samba per l’accesso alle condivisioni Windows e BackupPC per la gestione dei backup delle macchine remote. Per evitare problemi di sicurezza interni si può sostituire il metodo di accesso ai dati da salvare, da Samba a Rsync che una volta installato sui client consente un accesso “più sicuro e funzionale” ai dati.

Conclusioni

Tale sistema, completamente gratuito per quel che riguarda il software utilizzato, consente la protezione dei dati da errori umani quali rimozione o modifiche ai file, ma anche da guasti meccanici nel caso un hard disk si danneggi. Consente anche un abbattimento dei costi evitando l’acquisto di memorie esterne o unità di backup quali masterizzatori o unità DAT, nonché un controllo centralizzato delle funzioni e l’adempimento delle norme previste dal DLG 196/03 in materia della protezione dei dati.