Introduzione

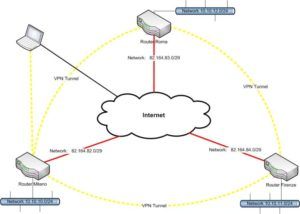

In questa guida cercheremo di configurare e spiegare in maniera adeguata tutti i passaggi per creare una rete VPN IPSec tra più router Cisco in maniera Fully Meshed, ovvero, un collegamento tutti-a-tutti. Inoltre definiremo un punto d’accesso Remote VPN su uno dei router, dando la possibilità di accedere a tutte le altre sottoreti da un punto unico. La spiegazione potrebbe confondere, ma consultanto il diagramma qui sotto, il tutto sarà più chiaro.

Diagramma di rete

Come potete vedere si tratta di tre router Cisco con una VPN che lega tutti-a-tutti. Si tratta nel nostro caso (l’esempio della guida è realmente testato) di tre router Cisco 877, con IOS versione 12.4(22)T. La connessione verso internet è ADSL, mentre lato interno abbiamo una Vlan con tutte e quattro interfacce FastEthernet associate ad essa. Tutti i router sull’interfaccia ADSL hanno l’IP impostato sul .1, mentre lato LAN sul .254. Finita la configurazione della VPN tra i router configureremo una Remote Access VPN (accesso VPN tramite il Cisco VPN client), al router di Milano, inoltre apporteremo delle modifiche in modo da permettere di accedere anche ad altre reti interne di Firenze e Roma.

Riepilogo

Router Milano:

- Cisco 877 con IOS versione 12.4(22)T

- Interfaccia WAN ADSL, IP 82.164.82.1 /29

- Interfaccia WAN ETH, IP 10.10.10.254 /24

Router Firenze:

- Cisco 877 con IOS versione 12.4(22)T

- Interfaccia WAN ADSL, IP 82.164.84.1 /29

- Interfaccia WAN ETH, IP 10.10.11.254 /24

Router Roma:

- Cisco 877 con IOS versione 12.4(22)T

- Interfaccia WAN ADSL, IP 82.164.83.1 /29

- Interfaccia WAN ETH, IP 10.10.12.254 /24

Configurazione

Partiamo con la configurazione del router Milano.

Router Milano

Accertiamoci che le interfacce siano configurate in maniera opportuna:

interface ATM0 no ip address no ip redirects no ip unreachables no ip proxy-arp ip flow ingress no atm ilmi-keepalive ! interface ATM0.1 point-to-point description Alice Business 20M TGU ip address 88.44.22.118 255.255.255.252 secondary ip address 82.164.82.1 255.255.255.248 ip verify unicast reverse-path no ip redirects no ip unreachables no ip proxy-arp ip flow ingress ip nat outside ip virtual-reassembly snmp trap ip verify drop-rate pvc 8/35 encapsulation aal5snap ! interface Vlan1 description Interfaccia LAN Inside ip address 10.10.10.254 255.255.255.0 no ip redirects no ip unreachables no ip proxy-arp ip flow ingress ip nat inside ip virtual-reassembly

Notate che abbiamo definito l’interfaccia LAN come ip nat inside, mentre l’interfaccia WAN come ip nat outside. Successivamente creremo delle regole per far si che il nat sia configurato correttamente e che il trafficco venga suddiviso correttamente (escludendo dal processo di nat lo scambio delle informazioni tra i tunnel).

Adesso iniziamo sulla effettiva configurazione della VPN. Iniziamo con la definizione della policy Internet Key Exchange (IKE) e delle chiavi pre-shared per ciascun punto remoto.

crypto isakmp policy 1 authentication pre-share ! crypto isakmp key mrfmrf address 82.164.83.1 no-xauth crypto isakmp key mrfmrf address 82.164.84.1 no-xauth crypto isakmp keepalive 40 5 crypto isakmp nat keepalive 20

Definiamo la codifica (transform-set) da utilizzare:

crypto ipsec transform-set ROMA esp-des esp-md5-hmac crypto ipsec transform-set FIRENZE esp-des esp-md5-hmac

Naturalmente, potremmo definire un’unico transform set ed utilizzarlo per impostare la codifica verso entrambi i peer, ma preferisco questo medoto sia per la chiarezza nella configurazione che per dare la possibilità di effettuare modifiche e di diversificare la codifica verso alcuni peer (si ipotizzi che domani bisogna aggiungere un’altro punto VPN che non usi le apparecchiature cisco e che la codifica scelta non sia disponibile).