Non è la tua immaginazione, Zero Trust (ZT) è ovunque in questi giorni. In effetti, uno studio Microsoft riporta che il 96% dei responsabili delle decisioni in materia di sicurezza afferma che ZT è fondamentale per il successo della propria organizzazione ed un altro studio rileva che il 51% dei leader aziendali sta accelerando l’implementazione delle funzionalità ZT.

Ma cos’è esattamente l’approccio Zero Trust e perché rappresenta una delle priorità principali in materia di sicurezza per le organizzazioni di tutto il mondo? Inoltre, si tratta solo una moda passeggera o è una strategia preziosa che la tua organizzazione deve iniziare ad adottare prontamente? Questo articolo risponde a tutte queste domande e sfata anche i miti più comuni su Zero Trust.

Che cos’è e cosa non è Zero Trust

Zero Trust è una strategia di sicurezza che sostituisce la saggezza convenzionale del “fidati, ma verifica” con un approccio più rigoroso: “non fidarti mai, verifica sempre“. In altre parole, una strategia Zero Trust prevede di trattare ogni utente, dispositivo, applicazione e carico di lavoro come inaffidabile e di negargli quindi l’accesso a qualsiasi risorsa fino a quando non sia stato controllato ed autenticato.

Sfatiamo alcuni dei falsi miti riguardanti ZT:

- Zero Trust è nuovo. In realtà, il concetto di ZT risale al 2010 e molte organizzazioni ne sono state guidate per anni.

- ZT è uno strumento o una procedura. Zero Trust è una strategia di sicurezza che in genere richiede più prodotti, controlli di sicurezza, processi e procedure.

- Le organizzazioni possono raggiungere il pieno “Zero Trust”.Implementare Zero Trust, come ogni strategia di sicurezza, non è un punto d’arrivo ma un percorso. Dovrai continuare ad adattarti man mano che il tuo ambiente IT, il panorama delle minacce, la tecnologia, gli strumenti, le best practice e altri fattori si evolvono.

I migliori driver per l’adozione Zero Trust

Perché Zero Trust è una priorità di sicurezza assoluta ? L’unico fattore più importante è la trasformazione digitale necessaria per consentire il lavoro a distanza durante la pandemia da COVID-19. La rapida adozione di nuove tecnologie ha creato nuove vulnerabilità che i malintenzionati hanno rapidamente iniziato ad utilizzare per violare i sistemi IT, lanciare devastanti attacchi ransomware ed altro ancora. Di fronte all’aumento del rischio di una violazione dei dati – che ora costa in media 4,24 milioni di dollari – le organizzazioni hanno naturalmente iniziato a cercare nuovi strumenti e strategie per migliorare la propria sicurezza informatica.

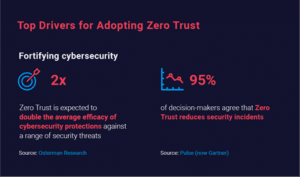

Zero Trust è un’ottima opzione in merito. In effetti, Osterman Research riferisce che l’efficacia media delle difese di sicurezza informatica contro una varietà di minacce dovrebbe raddoppiare con un’architettura ZT. Inoltre, Zero Trust aumenta l’efficacia contro le violazioni dei dati, in particolare del 144%, da appena il 25% di efficacia prima dell’approccio ZT al 60% con una strategia Zero Trust in atto.

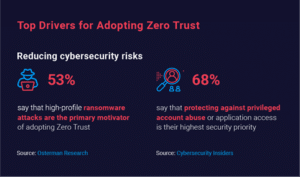

Altre ricerche analizzano i principali driver per l’adozione di ZT come segue:

51% — Modernizzazione del programma di sicurezza informatica

43% — Riduzione del numero di incidenti di sicurezza

41% — Abilitazione dell’accesso remoto sicuro per dipendenti e/o terze parti

Come Zero Trust migliora la sicurezza informatica

Esattamente in che modo Zero Trust offre questi vantaggi? Ecco come un approccio ZT può migliorare la sicurezza dei dati:

Protezione contro l’abuso di account privilegiati

Gli aggressori spesso prendono di mira gli account che dispongono di privilegi elevati, in particolare gli account con accesso a dati sensibili e ad altre risorse. Adottando una strategia Zero Trust, le organizzazioni possono ridurre il rischio derivante dagli account privilegiati:

- Applicando rigorosamente il principio del privilegio minimo per ridurre al minimo il numero di account privilegiati e la portata di ciascun account

- Monitorando attentamente l’attività degli account privilegiati e delle modifiche ai gruppi privilegiati, che consentono ai team di sicurezza di rilevare e di rispondere rapidamente all’escalation dei privilegi ed all’uso sospetto dei privilegi.

Protezione contro il furto di credenziali

Oggi, il 20% delle violazioni è causato da credenziali compromesse ed il costo medio per rimediare agli incidenti di furto di credenziali è di $ 804.997, il che rende il furto di credenziali l’incidente di sicurezza più costoso.

L’adozione di un modello ZT può ridurre i rischi associati al furto di credenziali. In primo luogo, delle solide pratiche di gestione degli account aiuteranno a prevenire la compromissione degli account, e, in secondo luogo, un adeguato monitoraggio delle attività aiuterà a impedire agli account compromessi di accedere a risorse sensibili. Ad esempio, con ZT, le risorse vitali sono protette con controlli più potenti; quindi, potrebbe essere necessario un account che tenti di leggere o copiare i dati sensibili per completare l’autenticazione a più fattori, soprattutto se la richiesta è insolita per quell’account.

Protezione contro gli attacchi ransomware

Osterman Research riporta che il 53% degli intervistati afferma che gli attacchi ransomware sono il loro principale motivatore per l’adozione di un modello ZT. Sebbene ZT non sia una panacea per il ransomware, può ridurre drasticamente il rischio di un’organizzazione in diversi modi:

- Zero Trust implica l’adesione al principio del privilegio minimo ed il controllo attento dell’accesso alla valutazione IT critica. Poiché il ransomware si basa sui privilegi dell’account utente che ha compromesso, ZT limita i danni che un’infezione ransomware possa fare.

- Una strategia ZT include un attento monitoraggio dei cambiamenti nell’ambiente IT, che faciliterà il rilevamento rapido dei file ransomware posizionati sulla macchina di un utente, consentendo ai team IT di rimuoverli prima che possano essere eseguiti.

- ZT richiede il monitoraggio delle attività nell’ambiente IT e l’adozione di decisioni ragionate sull’opportunità di consentire l’accesso, negare l’accesso o richiedere ulteriori verifiche. Pertanto, può aiutare le organizzazioni a rispondere all’attività ransomware in tempo per ridurre al minimo l’esfiltrazione di dati e di causare altri danni.

Protezione dei dati sensibili e regolamentati

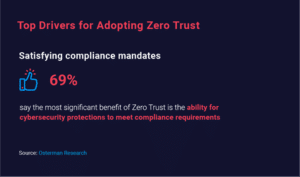

Secondo Osterman Research, il vantaggio più comune di ZT è la capacità di soddisfare i requisiti di conformità. Un approccio ZT raccomanda una separazione granulare dei dati regolamentati attraverso la microsegmentazione, insieme ad una forte gestione delle identità e degli accessi. Di conseguenza, ZT può aiutare le organizzazioni a dimostrare la conformità agli standard ed alle normative sulla privacy come HIPAA, PCI DSS e GDPR e ad avere meno risultati durante gli audit.

Sommario

La realtà moderna di una forza lavoro remota o ibrida e l’escalation del crimine informatico richiedono un approccio moderno alla sicurezza informatica. Zero Trust è diventato l’approccio preferito per una buona ragione: l’implementazione di Zero Trust si traduce in un minor numero di violazioni del 50% e in una riduzione del 40% della spesa tecnologica.

Mentre l’implementazione di Zero Trust può sembrare una prospettiva scoraggiante, iniziare è facile. Implementando le best practice di sicurezza di base come i privilegi minimi e strumenti fondamentali come la classificazione dei dati e l’auditing IT, puoi intraprendere il tuo percorso Zero Trust e iniziare subito a rafforzare la tua sicurezza informatica.