Introduzione

Qui di seguito sono riportati una serie di appunti che sono stati fatti durante il mio studio per la CCNA 640-802. Questi non hanno lo scopo di sostituire i due libri consigliati bensì costituiscono un utile strumento di ripasso pre-esame.

ITER

Libri consigliati

I libri consigliati per lo studio sono: Off.Exam e 31 giorni. Il primo è costituito da due libri ICDN1 e ICDN2, e mostra in dettaglio tutti gli aspetti che caratterizzano la certificazione. Il secondo è essenzialmente un ripasso di quello che si è studiato precedentemente.

Esercizi

Per svolgere correttamente l’esame è utile far pratica con l’ambiente IOS ed esercitarsi sulle domande che potrebbero verificarsi. In nostro aiuto vi sono il simulatore PT e i Testking. Inoltre è possibile sfruttare qualche demo gratuita presente nel sito della cisco recuperandola sia dalla CCNA Exploration che Discovery. Queste demo spesso a fine capitolo contengono pdf e esercizi con PT.

Prenotazione esame

Per effettuare l’esame è necessario prenotare al centro vue più vicino.

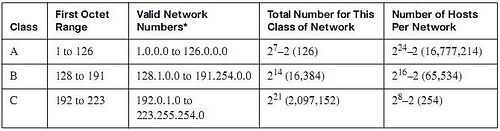

Classi di indirizzi

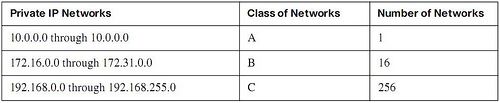

Indirizzi IP privati

Boot IOS

Valori del registro di configurazione

- 2100 ROM

- 2101 Flash

- 2102 NVRAM

- – Flash

- – Tftp

- – Rom

- 21042 Reset password

Configuration File

Ordine delle locazioni da dove viene cercato il file di configurazione

- NVRAM

- TFTP

- SETUP

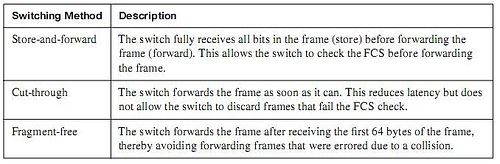

Switching

Configuration base

Switch>enable Switch#conf term SW1(config)#hostname SW1 SW1(config)#line con 0 SW1(config-line)#password cisco SW1(config-line)#login SW1(config-line)#line vty 0 15 SW1(config-line)#password cisco SW1(config-line)#login SW1(config-line)#exit SW1(config)#enable secret class SW1(config)#interface vlan 2 SW1(config-if)#ip address 192.168.1.2 255.255.255.0 SW1(config-if)#no shutdown SW1(config-if)#exit SW1(config)#ip default-gateway 192.168.1.1

VLAN

La teoria per configurare una VLAN la potete trovare qui.

Crea una VLAN e associa un range di interfaccia ad essa:

SW1(config)#vlan 2 SW1(config-vlan)#name VLAN2 SW1(config)#interface range fastEthernet 0/3 - fastEthernet 0/4 SW1(config-if-range)#switchport mode access SW1(config-if-range)#switchport access vlan 2

Crea il trunk in maniera statica e dinamica:

SW3(config)#interface fastEthernet 0/3 SW3(config-if)#switchport mode trunk SW2(config)#interface fastEthernet 0/2 SW2(config-if)#switchport mode dynamic desirable

Il trunk può essere isl o 802.1q. Il primo è un protocollo proprietario mentre il secondo è uno standard IEEE tagging dei frames.

VTP

Associa il dominio UFFICIO allo switch Server:

SW2(config)#vtp domain ufficio SW2(config)#vtp version 2 SW2(config)#vtp mode server

Associa il dominio UFFICIO allo switch Client:

SW2(config)#vtp domain ufficio SW2(config)#vtp mode client

STP

Una bella animazione sul funzionamento del protocollo STP la trovate qui

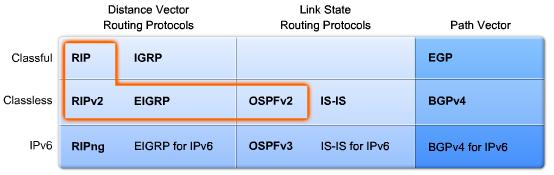

Routing

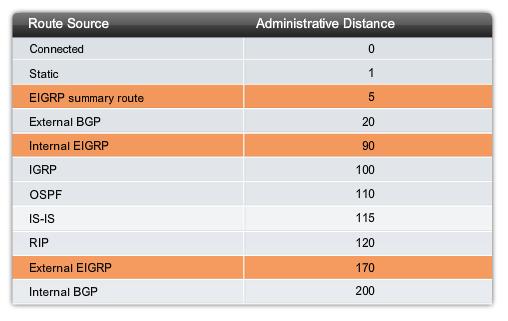

Administrative Distance

Configurazione base

Router>enable Router#conf term SW1(config)#hostname R1 R1(config)#line con 0 R1(config-line)#password cisco R1(config-line)#login R1(config-line)#line vty 0 15 R1(config-line)#password cisco R1(config-line)#login R1(config-line)#exit R1(config)#enable secret class R1(config)#interface fa0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0 R1(config-if)# description Router Office LAN R1(config-if)#no shutdown R1(config-if)#exit

Rotta statica e Default route:

R1(config)#ip route 192.168.1.0 255.255.255.0 192.168.1.2 R1(config)#ip route 0.0.0.0 0.0.0.0 s0

RIP

R1(config)#router rip R1(config-router)#network 192.168.1.0 R1(config-router)#network 192.168.2.0

Di default riassume alla network maggiore e non supporta il VSLM.

La versione 2 invece supporta il VSLM.

EIGRP

R1(config)#router eigrp 10 R1(config-router)#network 192.168.1.0 R1(config-router)#network 192.168.2.0 R1(config-router)#no auto-summary

Di default riassume alla network maggiore e supporta il VSLM.

OSPF

R1(config)#router ospf 1 R1(config-router)#network 192.168.1.0 0.0.0.255 area 0 R1(config-router)#network 192.168.2.0 0.0.0.255 area 0 R1(config-router)#exit R1(config)#interface serial 0 R1(config-it)#ip ospf priority 40

Di default non riassume alla network maggiore e supporta il VSLM.

Caratteristiche particolari dei Distance Vector

Route Poisoning: Se una network fallisce viene segnalata con una metrica infinity di 16 hops.

Problema del Counting to Infinity: Proprio nel momento in cui il router segnala la poisoned route riceve un update dal vicino aggiornando così erroriamente la propria routing table.

Soluzioni

- Split Horizon: Non inoltra aggiornamenti sull’interfaccia dalla quale ha appreso l’esistenza della network.

- Trigged update: Segnala immediatamente l’aggiornamento dopo aver ricevuto la poisoned route.

- Poison reverse: Quando riceve una segnalazione di failed route, sospende lo Split Horizon, e aggiorna la poisoned route (split horizon with poison reverse)

Problema del Counting to Infinity in Redundant Network: Le tecniche viste prima funzionano con due router tuttavia non nel caso in cui se ne prevedano altri dove si potrebbe verificare routing table non corrette.

Solutione

- Holddown Timer: Non appena il router riceve una poisoned route va in holddown time ossia non accetta aggiornamenti dai router vicini per la route in poisoning per 180 secondi permettendo così che tutti i router della rete abbiano la corretta routing table.

Access Control List

Standard:

Router(config)#access-list 20 deny host 192.168.1.1 Router(config)#interface fastEthernet 0/1 Router(config-if)#ip access-group 20 in

Estesa:

Router(config)#access-list 101 deny tcp host 192.168.1.2 host 192.168.2.2 eq www Router(config)#int fastEthernet 0/1 Router(config-if)#ip access-group 101 in

Per Telnet:

Router(config)#access-list 3 permit host 172.16.3.3 Router(config)#line vty 0 4 Router(config-line)#access-class 3 in

Ricordarsi che alla fine anche se non espressamente indicato c’è sempre un deny all. Per ricontrollare le access-lists:

Router(config)#show access-lists

NAT

Classico esempio di configurazione NAT:

Testking1(Config)#access-list 1 permit 192.168.107.33 0.0.0.30 Testking1(Config)#access-list 1 deny any Testking1(Config)#inteface fa0/0 Testking1(Config-if)#ip nat inside Testking1(Config-if)#exit Testking1(Config)#inteface s0/0 Testking1(Config-if)#ip nat outside Testking1(Config-if)#exit Testking1(Config)#ip nat pool test_nat 198.18.227.25 198.18.227.30 prefix-length 24 Testking1(Config)#ip nat inside source list 1 pool test_nat overload Testking1(Config)#exit Testking1#show ip nat translations

WAN

Tre sono i protocolli che lavorano a livello Data Link: Frame Relay, HDLC e PPP.

Frame Relay

Configurazione statica di un Frame Relay e del lmi:

Router(config)#interface serial 0 Router(config-if)#encapsulation frame-relay Router(config-if)#frame-relay map ip 10.10.10.2 102 broadcast Router(config-if)#frame-relay lmi-type ansi

Configurazione di una subinterface PPP utile per le questioni di split horizon:

Router(config-if)#interface serial 0.1 point-to-point Router(config-subif)#ip address 10.0.1.1 255.255.255.0 Router(config-subif)#frame-relay interface-dlci 142

Comandi di verifica delle route:

Router# show frame-relay pvc Router# show frame-relay lmi Router# show frame-relay map

L’incapsulamento Frame Relay può essere cisco o ietf se non vi è un router cisco. Mentre lmi può essere ansi, cisco e q933a i quali devono ovviamente concidere con l’altro router.

HDLC

Risulta il protocollo di default del Data Link layer.

In caso di LAB environment il DCE richiede il settaggio del clock.

PPP

Questo protocollo è bene utilizzarlo quando vi sono router non cisco.

Inoltre fornisce:

- Compression

- Error detection

- Multilink support

- Authentication

Vi sono due tipi di autenticazione del protocollo PPP: Pap e Chap. Il secondo risulta più sicuro e cifrato.

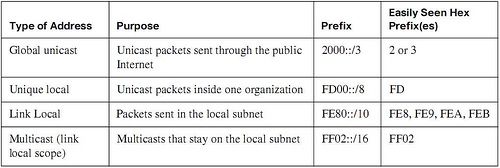

IPv6

Classificazione degli indirizzi IPv6:

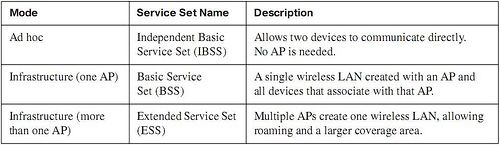

Wireless

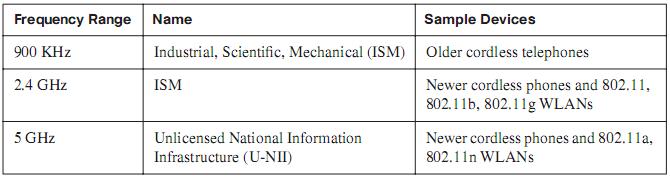

Range di frequenza dei principali standard wireless:

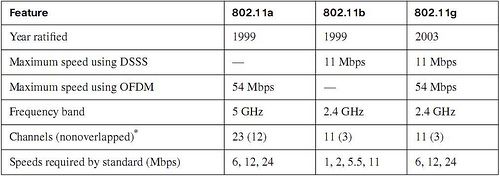

Caratteristiche dei principali standard wireless:

Conclusioni e Accorgimenti

Durante l’esame in alcuni ambienti non è permesso l’uso dell’help (“?“) e del tab.

Post CCNA

Una volta superata la certificazione è possibile controllare il proprio percorso formativo qui