Distributed Denial of Service: cosa sono e come possiamo proteggere i nostri contenuti Internet da attacchi massivi volti a fermare il nostro business.

Quasi quotidianamente sentiamo parlare di “attacchi informatici” ad aziende del settore pubblico o privato, tanto che ultimamente non fanno quasi più notizia. Credo però che prima di trattare l’argomento di questo articolo, sia doveroso fare una premessa e chiarire che esistono in realtà diversi tipi di attacchi.

Quelli di cui normalmente sentiamo parlare in TV o sui giornali non di settore sono per la maggior parte “attacchi” di tipo passivo, il più classico: l’allegato a una mail o il file scaricato da Internet contenente un “cryptolocker” che, una volta aperto cifra i dati del computer dell’utente (per chiedere poi un riscatto allo scopo di riavere i propri dati accessibili) o nei casi peggiori, se l’utente è all’interno o connesso da remoto alla rete aziendale, può inconsapevolmente cifrare anche i dati dei server dell’azienda. Chiaramente, nel comunicare l’accaduto ai media e soprattutto agli investitori, l’ufficio stampa se ne guarderà bene dal dire un qualcosa del tipo: “Purtroppo il nostro Direttore Generale ha aperto un allegato di una falsa email di Poste Italiane che chiedeva di confermare i propri dati eee… ha bloccato l’intera azienda”, meglio sviare le colpe con un: “Abbiamo subito un massiccio attacco informatico con innovative tecniche mai viste prima e direttamente rivolto ai nostri sistemi per causarne il disservizio. La Polizia Postale ed un team di esperti sono già al lavoro per individuare i criminali ed il nostro IT sta lavorando senza sosta per ripristinare tutti i servizi”.

Gli attacchi di tipo attivo, sono invece ben più complessi e si dividono ulteriormente in diverse categorie:

- Theft attack: mirati a rubare dati, identità o denaro;

- Denial of Service: attacco puntuale ad uno specifico Sistema/Applicativo con l’obiettivo di creare un disservizio o di cambiarne i contenuti. Sfruttano falle di sicurezza e richiedono ottime competenze tecniche per portarli a compimento;

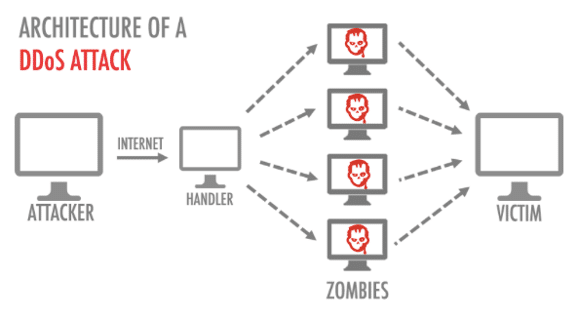

- Distributed Denial of Service: non richiedono grosse competenze tecniche perché sfruttano reti di computer zombie (utenti ignari di avere un computer compromesso) presenti su Internet o debolezze di alcuni protocolli per portare attacchi volumetrici (grosse quantità di traffico, solitamente UDP) verso un Provider Internet o una rete di un Data Center. Lo scopo, è quello di rendere irraggiungibili i contenuti erogati o di inibire l’accesso ad Internet agli utenti del Provider attaccato.

Come ho scritto, i DDoS non richiedono grosse competenze tecniche ed addirittura, le reti di computer zombie (botnet) vengono perfino affittate per una manciata di dollari a chi desidera portare attacchi massivi. Alle competenze, si sostituisce quindi la capacità/volontà di spesa, più botnet vengono affittate, più forte potrà essere l’attacco portato.

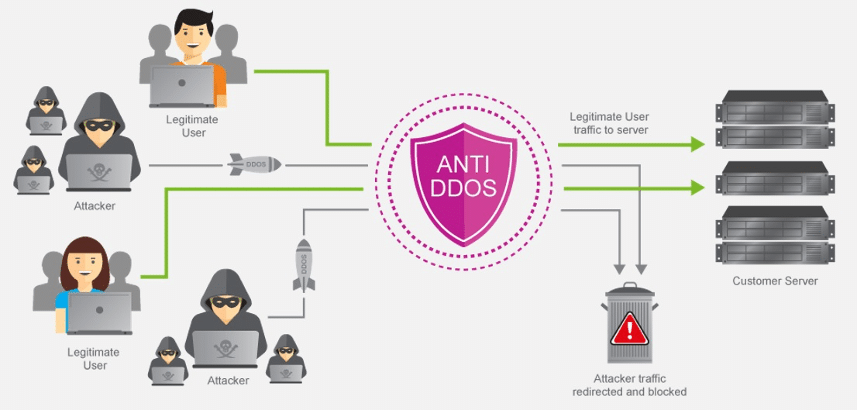

Vediamo quindi di capire cosa può fare un’azienda o un Provider Internet per mettersi al riparo da questo tipo di attacchi. Esistono principalmente due soluzioni:

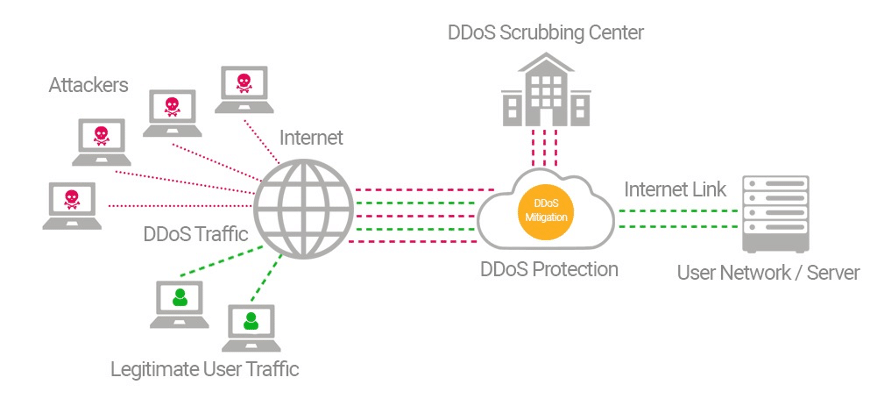

- Appoggiarsi ad un fornitore esterno di Sistemi di Mitigazione. Cosiddetta “mitigazione in Cloud”;

- Realizzarsi “in casa” un Sistema di Mitigazione acquistando l’Infrastruttura (apparati e software) ed integrandola con la Rete attuale.

La prima soluzione è destinata alle aziende non del mondo Internet, entità quindi che non hanno reti estese come quelle dei Provider e che non posseggono grosse competenze in materia, ma che preferiscono affidarsi completamente ad un fornitore esterno in grado di dare delle garanzie comprovate ed al quale possono connettersi in brevissimo tempo (addirittura ad attacco già iniziato).

Normalmente viene stabilito un tunnel di tipo GRE (Generic Routing Encapsulation) fra il cliente ed il Provider di Mitigazione, dentro al quale viene inoltrato solo il traffico “buono” e scartato quello relativo all’attacco. La vittima non si accorge nemmeno quando c’è un flooding di traffico malevole, in quanto il sistema di filtraggio lo identifica ed entra in funzione nel giro di una decina di secondi. A fine evento, riceve una mail che lo informa di quanto accaduto con una serie di informazioni, quali: volume del traffico, tipologia di attacco, durata, indirizzo IP vittima, ecc.

Come detto, questa soluzione è particolarmente indicata per piccole realtà o dove il business principale del cliente non sono i servizi Internet. Può addirittura essere adottato da singoli utenti che in funzione del loro utilizzo della Rete potrebbero essere vittime di attacchi, ad esempio giornalisti o politici o dei netgamer professionisti che non vogliono disturbi da altri giocatori durante le sessioni in streaming.

La seconda soluzione è invece dedicata ai Provider Internet e prevede l’acquisto o il noleggio di una piattaforma di uno specifico produttore da installare presso i propri Data Center, con il duplice scopo di proteggere la rete e di rivendere il servizio ai clienti. E’ consuetudine infatti, applicare un filtro generico su tutti i clienti che sia in grado di attuare una mitigazione blanda utile ad evitare saturazioni della rete nel caso in cui un cliente fosse attaccato e garantire così la continuità di servizio agli altri. Il cliente attaccato, avrà certamente un disservizio, ma l’obiettivo del filtro generico era quello di proteggere il backbone del Provider.

In seconda battuta, il cliente attaccato verrà contattato dal proprio Provider per la proposta della soluzione di mitigazione dedicata. Il vantaggio per un cliente che acquista la protezione dal proprio Provider è che la piattaforma di mitigazione sarà “vicina” alla propria infrastruttura e che sarà interesse del Provider stesso mitigare gli attacchi per non dare disservizi agli altri clienti, soprattutto quelli che hanno acquistato servizi di reti private (L3VPN o L2VPN) con l’obiettivo di essere isolati e protetti da eventi malevoli provenienti dall’esterno e che invece rischierebbero un disservizio proprio per via di un attacco proveniente da Internet.