Globalmente oltre il 50% dei lavoratori è da remoto, per supportare tale modalità di lavoro sempre più spesso si ricorre all’utilizzo di applicazioni fornite in modalità software as a service (SaaS). La combinazione dell’utilizzo crescente di applicazioni SaaS e di possibili errori umani comporta un rischio elevato per la sicurezza aziendale.

Sempre più frequentemente, avvengono attacchi per rubare le credenziali, eseguire l’accesso, compromettere l’endpoint per portare a termine le attività malevoli. Un’altra conseguenza della migrazione cloud è relativa ad aggressioni portate direttamente ai Cloud Service Provider. Recentemente si è osservato un aumento significativo di attacchi di natura finanziaria che, facendo uso di Cloud Application Programming Interface (API), riescono ad appropriarsi di informazioni sensibili per rivenderle o per utilizzarle come ransomware.

Quindi con sempre più risorse presenti in cloud e malintenzionati sempre in cerca di sfruttare eventuali vulnerabilità per scopi malevoli, la sicurezza delle applicazioni in cloud deve essere gestita con la massima priorità. Nel preparare un piano per la gestione della sicurezza che includa il, personale che opera da remoto è fondamentale prendere in considerazione i seguenti elementi:

- Assicurarsi che le policy di cybersecurity comprendano il lavoro da remoto. Security policy potrebbero essere già state implementate ma è importante effettuare una verifica per valutare se sono adeguate alle nuove modalità di lavoro. Le politiche di sicurezza devono infatti prevedere la gestione dell’accesso alla rete da remoto con regole di accesso ai documenti ed altre informazioni, garantendo la privacy dei dati.

- Accesso a dati sensibili tramite reti Wi-Fi non sicure. Tipicamente le reti Wi-Fi casalinghe non hanno gli stessi controlli di sicurezza presenti in ufficio ad esempio firewall.

- Stato di salute degli endpoint. L’utilizzo di dispositivi personali nell’accesso ai dati aziendali comporta il rischio di limitata visibilità e controllo sullo stato di sicurezza, configurazione ed utilizzo dei dispositivi stessi da parte dei responsabili della sicurezza.

- Un training continuo del personale sui pericoli derivanti da attacchi informatici. Nell’ultimo anno è stato rilevato un elevato numero di attacchi di tipo phishing a tema Covid19, gli impiegati devono essere formati su come contrastare tali attacchi. Misure più restrittive devono essere adottate anche per la gestione delle email.

- La gestione degli attacchi e le azioni di remediation devono essere condotte da remoto. La gestione di un incidente di cybersecurity per un’azienda che opera in remoto è molto complessa. È necessario predisporre efficaci strumenti di collaborazione che permettano l’allestimento di war room virtuali da cui effettuare le indagini ed attivare le relative contromisure.

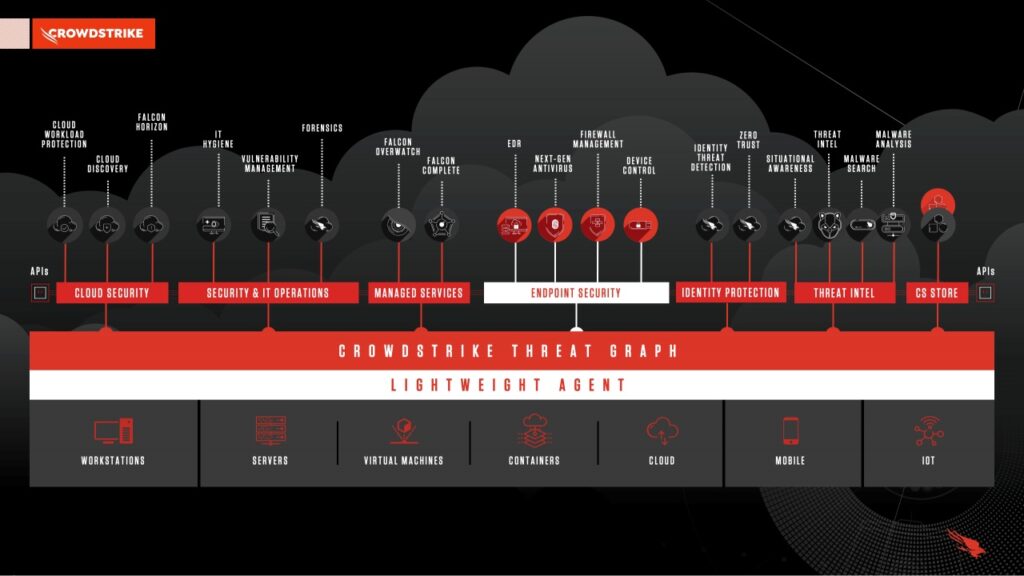

L’implementazione della soluzione Falcon di CrowdStrike è l’ideale per affrontare le nuove sfide indotte dalla pandemia Covid 19, i suoi moduli vanno a indirizzare esattamente problematiche discusse in precedenza.

La piattaforma Falcon offerta come SaaS è una soluzione completa per la gestione degli endpoint security, basata su un singolo agent estremamente leggero che raccoglie i dati una sola volta e li rende disponibili ai vari moduli per risolvere diversi problemi di sicurezza riducendo i costi ed eliminando complessità. I moduli offerti dalla piattaforma CrowdStrike sono raggruppati in tre categorie:

- Endpoint security è il modulo principale che racchiude: la protezione degli endpoint rafforzata da deep analytics e cloud-scale AI classificata come soluzione EDR best-in-class, next generation antivirus, device control e firewall management. La funzionalità non è limitata agli endpoint tradizionali ma si estende al cloud, fornendo la visibilità necessaria per fermare le violazioni sulle risorse cloud e garantendo protezione fino a livello di container.

Falcon offre anche funzionalità molto utili al team IT quali:

- IT hygiene: fornisce visibilità in real time e storica su asset, applicazioni e account

- Spotligth: Gestione completa delle vulnerabilità

Infine la soluzione offre un modulo di threat intelligence, che comprende la ricerca di malware e sandbox analysis pienamente integrata ed automatizzata per fornire conoscenze di contesto approfondite e capacità predittive.

In molti casi la tecnologia non è sufficiente, è necessario disporre di personale qualificato in grado di operare sulle piattaforme in uso. Per le realtà dove l’approvvigionamento di tali risorse specializzate risulti complesso, Crowdstrike offre dei servizi gestiti mettendo a disposizione il proprio team di esperti 24/7, che monitorano lo stato di salute dell’infrastruttura e si occupano anche di attività di threat hunting. Inoltre è disponibile anche una sottoscrizione, chiamata Falcon Complete, che prevede l’esecuzione di tutte le attività (deployment, management, detection, investigation, remediation) direttamente da CrowdStrike.

Autore: Erica Re Garbagnati

Fonte: Speciale di Security Open Lab