In queste poche righe proverò a fare il punto di quanto visto nell’ultimo mese nell’Internet italiana, ovviamente dal punto di vista di un addetto ai lavori.

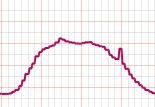

Analizzando i grafici che controllano le query dei DNS, vedi figura 1, si potevano notare dei picchi con ritorno al valore normale che si ripetevano con una certa continuità.

In corrispondenza dei picchi si notava un incremento di query MX nei log del DNS e un innalzamento del numero di connessioni in uscita verso la porta 25 nelle statistiche dei firewall.

La prima impressione è ovviamente quella di un virus, ma una più attenta analisi dei grafici indicava nella ripetitività una possibile conseguenza di “controllo remoto”. Rimaneva da capire cosa, quale virus/malware/rootkit e come fermare o arginare questo fenomeno. Qualche giro in rete, google, forum, ml, mi mettono sulla strada di un rootkit noto come Rustock.B, non resta che scaricarlo ad esempio da:

hxxp://81.29.241.231/user2/bond00(numbers from 81 to 90)/service32.exe

hxxp://81.29.241.231/user2/bond0(numbers from 171 to 270)/service32.exe

o dal suo gemello 81.29.241.232.

Da questa prima infezione ne partono poi altre 3, il famoso rootkit pe386/Rustock.B, un dialer, e uno spammer.

La parte più interessante è l’analasi del rootkit e delle tecniche utilizzate per rendere “stealth” le infezioni.

Provate a sniffare con programmi come Ethereal/Whireshark o Ngsniff da un pc compromesso… e vedrete come un caro vecchio hub vi farà comodo.

A chi vuole approfondire consiglio la presentazione di Joanna, immancabile must da libreria digitale.

C:\TMP\svv-2.3-bin>svv check /m [CUT] tcpip.sys (f0b24000 - f0b7c000)... suspected! (verdict = 5). module tcpip.sys [0xf0b24000 - 0xf0b7c000]: 0xf0b27cfa (section .text) 6 byte(s): JMPing code (jmp to: 0xf0bb5947) address 0xf0bb5947 is inside system32:lzx32.sys module [0xf0baf000-0xf0bc1000] target module path: \??\C:\WINDOWS\system32:lzx32.sys module file is NOT PRESENT!!! file :ff 70 04 ff 50 30 memory :e8 4d dc 08 00 90 verdict = 5 0xf0b2911c (section .text) 6 byte(s): JMPing code (jmp to: 0xf0bb5947) address 0xf0bb5947 is inside system32:lzx32.sys module [0xf0baf000-0xf0bc1000] target module path: \??\C:\WINDOWS\system32:lzx32.sys module file is NOT PRESENT!!! file :ff 70 04 ff 50 30 memory :e8 2b c8 08 00 90 verdict = 5 0xf0b2b2a5 (section .text) 6 byte(s): JMPing code (jmp to: 0xf0bb5947) address 0xf0bb5947 is inside system32:lzx32.sys module [0xf0baf000-0xf0bc1000] target module path: \??\C:\WINDOWS\system32:lzx32.sys module file is NOT PRESENT!!! file :ff 70 04 ff 50 30 memory :e8 a2 a6 08 00 90 verdict = 5 module tcpip.sys: end of details SYSTEM INFECTION LEVEL: 5 0 - BLUE 1 - GREEN 2 - YELLOW 3 - ORANGE 4 - RED --> 5 - DEEPRED SUSPECTED modifications detected. System is probably infected! C:\TMP\svv-2.3-bin>

I file catturati da uno sniffer su di un PC non compromesso e collegato attraverso un hub mostrano un comportamento ripetitivo che si può riassumere in: query ai DNS per risolvere juerh6tiu5.com e successivo tentativo di post HTTP ad una pagina login.php. all’IP ritornato, 204.13.160.26.

Questo post nel periodo in cui l’ho analizzato io falliva e ne seguiva uno identico al seguente ip: 208.66.195.78.

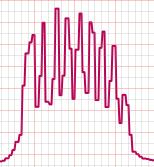

Ovviamente essendo io molto più a mio agio con router et simili ho provato a mettere dei filtri sugli IP catturati: route a null0<b> su Cisco, <b>discard su Juniper per ovvi motivi prestazionali e ad osservare cosa succedeva. Fortunatamente il fenomeno si bloccava, rimanendo attivo sui client infetti che infatti continuavano a ciclare cercando di fare il post HTTP, fallendolo, su quei due IP, con conseguenze visibili in Figura 2.

Quindi il mio consiglio agli amministratori di rete è quello di mettere a null0 i seguenti host:

ip route 81.29.241.180 255.255.255.255 Null0 ip route 81.29.241.231 255.255.255.255 Null0 ip route 81.29.241.232 255.255.255.255 Null0 ip route 208.66.195.78 255.255.255.255 Null0

oltre a quelle della drop.list.

[NdA] Questo è il mio concetto di informazione, ovvero analisi basate su dati e non su sensazioni. Purtroppo, in merito alla questione lentezza di navigazione, nell’ultimo periodo se ne sono sentite di tutti i colori: problema di routing/cpu degli switch atm, da tutte le parti, blog, tv, giornali. Quanto scritto è la mia personale opinione sulla vicenda.