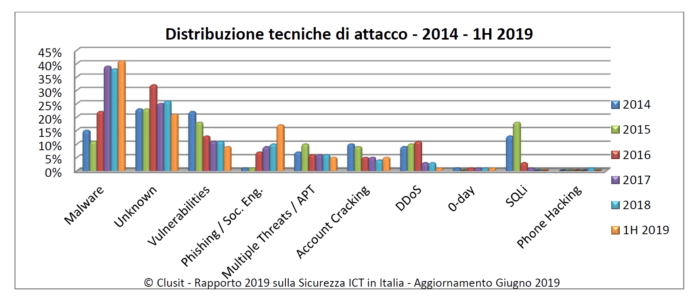

Secondo l’ultimo Rapporto Clusit la somma delle tecniche di attacco più banali, quali SQLi, DDoS, vulnerabilità note, account cracking, phishing e malware ‘semplice’, rappresenta ancora il 63% del totale. Questo implica che si possono sferrare attacchi di successo in modo relativamente semplice e a costi contenuti.

I primi sei mesi del 2019 secondo l’Associazione Italiana per la Sicurezza Informatica (Clusit) non lasciano intravedere spiragli sul fronte della sicurezza cyber.

Dopo aver analizzato la tipologia e la distribuzione delle vittime, il Rapporto si focalizza sulle tecniche di attacco evidenziando come, per perseguire i loro obiettivi gli attaccanti possano fare affidamento sull’efficacia del ‘semplice’ malware prodotto industrialmente a costi decrescenti.

Phishing e Social Engineering sono in forte crescita: + 104,8% rispetto allo stesso periodo del 2018. Le tecniche sconosciute (‘unknown’) sono al secondo posto nella classifica dei ricercatori Clusit, pur con una diminuzione del 23,8% rispetto allo stesso periodo dell’anno precedente, superate dal Malware, in crescita del 51%, e saldamente al primo posto in termini assoluti.

Per comprendere pienamente il trend osservato di crescita del malware i ricercatori suggeriscono di sommare al dato di crescita del malware ‘semplice’ anche quello relativo agli attacchi della categoria ‘Multple Techniques/APT’, più sofisticati, per quanto quasi sempre basati anche sull’utilizzo di malware, concludendo che il malware continua a rappresentare una concreta minaccia. Nel primo trimestre 2019, inoltre, sono inoltre tornati a crescere gli attacchi basati su tecniche di ‘Account Hacking/Cracking’ (+88,9%) e quelli che utilizzano malware specifico per le piattaforme mobili (+6% Android, +5% iOS).

Per capire come stanno affrontando il tema della cyber security le aziende italiane abbiamo posto le seguenti domande ad alcuni operatori del settore.

- La sicurezza non può più essere affrontata ‘a silos’. Che supporto possono dare le tecnologie di IA per affrontarla in maniera globale?

Le caratteristiche tecnologiche, la molteplicità di canali a disposizione e l’automazione degli attacchi utilizzata dai gruppi criminali mette ogni singolo utente di fronte ad attacchi estremamente raffinati. L’approccio tipico dell’utente è proteggersi dalle nuove minacce con soluzioni puntuali, così all’antivirus basato su firme e al firewall si aggiungono strumenti atti a proteggersi dagli zero days, come soluzioni di sandboxing o di analisi comportamentale dei clients. Queste rappresentano dei passi avanti ma presentano varie limitazioni: l’analisi è svolta sulla base delle sole informazioni locali al sistema protetto; il consumo elevato delle risorse di elaborazione impatta sulle prestazioni dei dispositivi o della rete; spesso sono necessari diversi software per la gestione con le conseguenti complessità operative; le informazioni fornite da una soluzione devono essere usate da un operatore per utilizzarle su altri sistemi, con costi operativi elevati.

- Quali vantaggi porta un approccio globale al tema cybersecurity?

Un approccio corretto al contrasto delle minacce informatiche richiede una visione complessiva di tutto ciò che accade a livello di postazioni client/server e di rete di comunicazione. Questo impone di superare il concetto di ‘soluzione puntuale’di sicurezza specifica per i client o il server o i servizi di rete che rappresentano dei silos indipendenti. La risposta a questi problemi sono soluzioni di tipo Siem, che integrano sistemi eterogenei all’interno di un unico sistema centralizzato di sicurezza.

Questo approccio, però, presenta oggi evidenti limiti: elevato numero di eventi di sicurezza generati che richiedono complesse analisi; necessità di personale dedicato alla gestione della soluzione; limitata capacità di gestire efficacemente il volume di eventi; incompletezza delle informazioni (dati parziali o disomogenei). Una soluzione per superare alcune di queste limitazioni è l’impiego di sistemi di IA in grado di analizzare in modo automatico ed auto-adattativo enormi volumi di eventi di sicurezza. Il risultato è un volume estremamente ridotto di eventi normalizzati che possono essere gestiti efficacemente anche in modo automatico.

- Quali tecnologie vostre e/o di terze parti suggerite ai vostri clienti?

Palo Alto Networks ha l’insieme più completo di soluzioni di sicurezza, gestibili in modo uniforme, e integrabili con soluzioni terze parti che vanno a indirizzare specifiche richieste verticali senza lasciare le difficoltà di integrazione e gestione all’utente sfruttando l’infrastruttura esistente che non deve essere replicata con l’inserimento di sonde di rete o agenti sui device.

Cortex XDR di Palo Alto Networks rappresenta un punto di riferimento nel settore delle soluzioni di Detection & Reaction, forte del fatto che è in grado di operare contemporaneamente sia a livello di client, rete e cloud. Questa soluzione può essere adottata sia come prodotto che come servizio gestito appoggiandosi a un partner certificato.

Autore: Dario Sergi Senior Security Engineer di Westcon

Fonte: Soiel