Introduzione

La comunicazione aziendale rappresenta un vantaggio competitivo per ogni azienda. Con delle comunicazioni Sicure, Affidabili e Riservate è infatti possibile ridurre i costi, e migliorare l’efficienza dei processi produttivi.

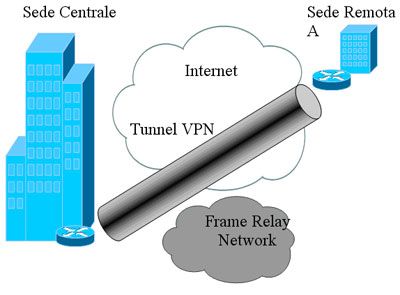

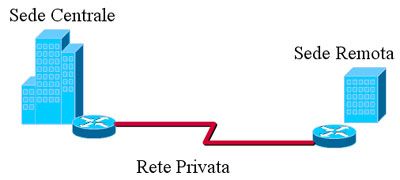

In passato i collegamenti tra sedi remote di una stessa società, e quindi tra reti LAN remote, avvenivano in maniera Sicura, Affidabile e Riservata solo se era presente una linea di comunicazioni fisica dedicata.

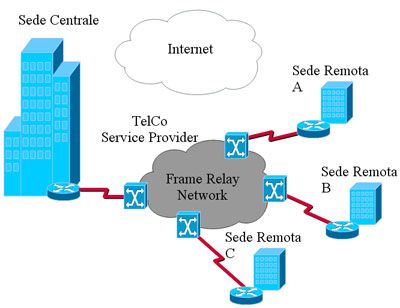

In pratica tra la rete LAN della sede centrale e la rete LAN della sede remota veniva stesa una linea di collegamento fisica “point-to-point”. Ovvero veniva realizzato un collegamento WAN tra due sedi di tipo circuit permanent. Un circuito che è una connessione fisica permanente “garantita sicura” tra due endpoint. Un collegamento questo che aveva le caratteristiche di Sicurezza, Affidabilità e Riservatezza era cioè, un collegamento a prova di intercettazione. Quando le sedi da mettere in comunicazione erano molte, significava realizzare una completa rete WAN sicura, per collegare tutte le LAN remote, e dato che stendere e mantenere una rete WAN per trasmissioni dati riservata, risultava, e risulta ancora, estremamente costoso, le società tipicamente, noleggiavano dalle TelCo nazionali (che funzionavano come carrier) delle linee particolari (di tipo circuit permanent o circuit swiching) che venivano chiamate affittate, dedicate o private.

Topologia delle reti Private

Questo tipo di rete Privata presenta una topologia di rete “fisica” chiusa, completamente separata dall’esterno, privata ed esclusiva. E’ infatti possibile comunicare “solo” tra i suoi membri (nodi, apparati e host all’interno della topologia fisica) e non è liberamente accessibile a chi non è autorizzato (nessun altro può utilizzare questi circuiti). Come analogia per questa topologia si può indicare la rete ferroviaria che è differente, chiusa e separata dalla normale rete stradale pubblica.

Realizzando in proprio o affittando dalle TelCo queste linee, gli utenti, hanno la ragionevole certezza che le loro comunicazioni sono sicure e affidabili. Queste linee private offrono essenzialmente tre vantaggi:

- una separazione del traffico ovvero, un isolamento da sorgenti esterne in quanto i collegamenti, gli accessi devono essere esplicitamente configurati in maniera “fisica” e quindi con una perimetrazione certa della rete e degli accessi.

- una separazione dello spazio di indirizzamento che è essenzialmente privato.

- una separazione del routing.

In questo modo si ottiene la ragionevole certezza che i dati trasmessi su queste linee rispettino i tre principi funzionali di: Riservatezza, Integrità e Autenticazione. Tutto ciò determina sicurezza nelle transazioni. Infatti i dati non possano essere letti da estranei e/o venire alterati. Inoltre, con l’autenticazione si determina la certezza dell’identità fra gli interlocutori: l’utente all’altro capo è, effettivamente, chi dice di essere.

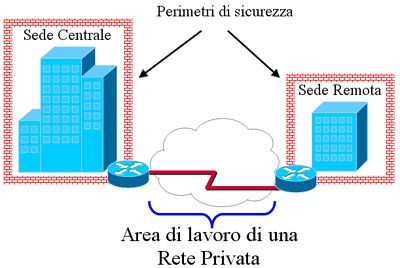

La rete Privata classica quindi, implementa la sicurezza dei dati al livello uno e due dello stack della pila OSI. Questo tipo di protezione, garantisce la sicurezza ai dati trasmessi, in funzione del tipo di media (tecnologia di trasmissione) usato, per specifici collegamenti sicuri. In pratica, con tecnologie WAN come il Frame Relay o ATM vengono messe in collegamento differenti LAN sicure con i rispettivi perimetri di sicurezza.

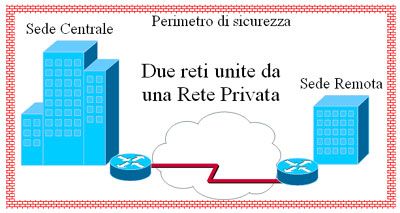

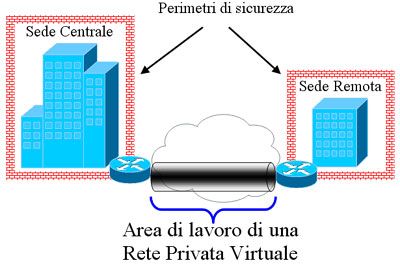

Lo scopo fondamentale di una rete Privata è quello di congiungere due reti sicure, due perimetri di sicurezza attraverso un collegamento sicuro. Quando più LAN vengono messe in comunicazione attraverso una rete Privata, un collegamento sicuro, esse diventano, di fatto, un unica rete privata, all’interno di un unico perimetro di sicurezza.

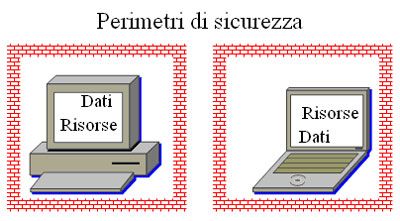

Ogni rete per poter operare libera da pericoli esterni, ha bisogno di attivare un perimetro di sicurezza che spesso coincide con l’estensione della singola LAN.

Definizione di Perimetro di Sicurezza

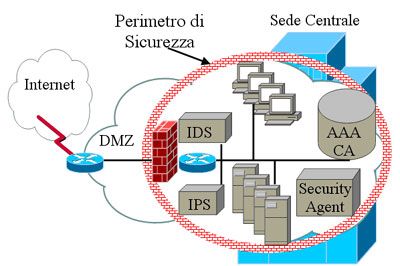

Il perimetro di sicurezza di una rete si può definire come quell’area circoscritta che raccoglie al suo interno le entità, i dati, le risorse che è necessario proteggere dai pericoli esterni. Questo perimetro consente ai computer al suo interno di operare, condividere le risorse e scambiarsi i dati senza temere pericoli esterni. In genere, i computer all’interno di un perimetro di sicurezza appartengono ad una unica entità che definisce ed applica una politica di sicurezza adeguata. Le parti del sistema addette alla sua protezione, si trovano all’interno di questo perimetro. Gli accessi, le identità, le connessioni sono rigorosamente monitorate e controllate.

Possiamo affermare che tutto quello che si trova all’interno di questo perimetro è “Sicuro” (per definizione i pericoli sono sempre esterni al perimetro). Anche il singolo PC di casa o il notebook ha il suo perimetro di sicurezza che coincide con se stesso poiché, al suo interno vi sono dati e risorse che sono per noi importanti e che necessitano di protezione.

La sicurezza di una rete Privata classica viene in pratica data dal suo “isolamento fisico” rispetto al resto del mondo. La rete privata è una rete fisicamente separata dall’esterno. Addirittura, è possibile che su questa rete privata possano essere utilizzate regole e protocolli completamente diversi da quelli delle normali reti standardizzate. Ad esempio sulla rete ferroviaria si tiene la sinistra mentre sulla rete stradale pubblica è obbligatorio tenere la destra.

Primo principio della difesa

Questo tipo di rete impiega il primo principio della difesa il quale recita che “la miglior difesa è la distanza”. Distanza da un potenziale aggressore.

Proteggere una rete fatta in questa maniera (statica e senza collegamenti con l’esterno) è relativamente semplice.

Limiti delle reti Private

Di contro, la soluzione delle reti private classiche presenta diversi difetti :

- lo scarso utilizzo dei collegamenti in orari e periodi di non lavoro.

- gli elevati costi di realizzazione, manutenzione e gestione che spesso costringono le società ad affidare in outsourcing questa rete.

- la ricerca, la verifica e il controllo continuo e costante della sicurezza dei singoli collegamenti con rilevatori di interferenze ed altro (la sicurezza non è mai data una volta per sempre).

- la difficile scalabilità di una rete privata, che per poter funzionare in maniera efficace nelle imprese odierne, ha bisogno di poter connettere una varietà di utenti business-to-business. Questi utenti non si trovano solo tra sedi fisse, ma anche tra la sede ed un utente mobile (Road warrior), tra la sede e i suoi clienti, tra la sede e i suoi telelavoratori, tra utenti mobili; con un perimetro di sicurezza che si espande e si contrae dinamicamente secondo le esigenze del momento.

- La non disponibilità delle immense risorse e dati liberamente disponibili in Internet.

ATTENZIONE: Attualmente, esistono delle tecnologie di intercettazione sia su cavi in rame che su fibra estremamente sofisticate, che permettono di estrarre dati senza generare alcuna interferenza rilevabile. Queste tecnologie, anche se, non sono alla portata di tutti, rendono le reti private tradizionali con trasmissione dei dati in chiaro, estremamente carenti dal punto di vista della sicurezza.

Comunque, il più grave difetto di una linea privata rispetto ai vantaggi che offre è che ha alti costi. Costi che non tutti si possono permettere, e comunque ancora, tutti vogliono avere a costi più bassi, la stessa connettività sicura ed affidabile tra sedi distanti di una linea privata. E magari anche qualche vantaggio in più.

La ricerca di un nuovo tipo di rete Privata

Per ovviare ai problemi della rete privata classica si è cercato il modo di realizzare un tipo di rete che fosse il più diffusa possibile fino al livello più capillare, che fosse adattabile, che fosse economica e che permettesse l’accesso indipendentemente dall’ubicazione, in modo da fornire gli stessi servizi di sicurezza richiesti ad una rete Privata.

Internet

La rete attualmente più diffusa, pervasiva, adattabile ed economica esistente al mondo è Internet. Ovvero, la rete che utilizza la suite di protocolli TCP/IP. Quando questo tipo di rete fu progettata non fu concepita per essere una rete sicura. Internet è una rete Pubblica perché chiunque può accedervi. Chiunque abbia i mezzi e le conoscenze adatte può intercettare e leggere i dati che vi vengono trasmessi sopra. Inoltre, questo tipo di rete (Internet) distrugge alla base il 1° principio della sicurezza perché con essa ogni potenziale attaccante è praticamente “Adiacente”. Questo rende la difesa di una rete informatica un concetto fortemente squilibrato, Asimmetrico dove l’utente collegato in rete si trova nella condizione di essere “solo contro tutti”; dove tutti possono potenzialmente mettere in essere un attacco. Per trasmettere in sicurezza i dati non sembrerebbe essere questa il tipo di rete più adatta. Invece, proprio questo tipo di rete insicura può essere utilizzata per la trasmissione dei dati in tutta sicurezza.

La soluzione

La soluzione, è quella di rendere sicura ed affidabile la trasmissione dei dati su una rete insicura, realizzando delle VPN (Virtual Private Network) cioè, delle Reti che sono Private in maniera Virtuale. Il termine “Virtuale” indica che, si sfrutta una infrastruttura di rete insicura come Internet per realizzare dei collegamenti fra gli utenti, che con degli accorgimenti particolari vengono resi, Privati, Sicuri e soprattutto “logicamente separati” dal resto di Internet come se si trattasse di una linea riservata. Questo a costi notevolmente più bassi di una linea affittata. E con il vantaggio di poter realizzare una rete “Privata” non solo tra sedi fisse.

Definizione di VPN

Una VPN è un servizio di comunicazione “logico” sicuro e affidabile fra due o più apparecchiature realizzata sopra una infrastruttura di rete pubblica potenzialmente non sicura come Internet.

Per rafforzare la privacy, le VPN impiegano protocolli di tunneling e una cifratura avanzata per offrire una barriera protettiva attorno ai dati originali prima che vengano spediti sopra un’infrastruttura potenzialmente pericolosa.

Vantaggi delle VPN contro le tradizionali linee Private

Le tradizionali reti di linee private hanno degli alti Costi sia di gestione che di affitto. Hanno inoltre, una scarsa ‘Flessibilità, infatti, non possono essere modificate e riparate senza richiedere una revisione della rete. Se le aziende crescono, si espandono le loro reti non hanno Scalabilità, e la loro gestione può essere fatta solo a livello WAN e quindi spesso in genere, solo dal provider che sovente gestisce in outsourcing la rete ed è l’unico a conoscere e a potere gestire la Topologia Complessa che questa rete richiede.

I benefici di implementare una VPN

Principalmente le VPN svolgono tre funzioni critiche per la sicurezza delle informazioni e cioè:

- Confidentiality (encryption) of information – La riservatezza delle informazioni mediante cifratura – Il mittente può cifrare i pacchetti dei dati prima di trasmetterli attraverso la rete. Così facendo, nessuno può accedere alla comunicazione senza autorizzazione. E se vengono intercettate, le comunicazioni non possono essere lette e comprese.

- Data integrity – L’integrità dei dati – Il ricevente può verificare con dei meccanismi di hashing (di firma elettronica dei dati) che i dati sono stati trasmessi attraverso Internet senza essere stati alterati.

-

- Origin authentication – L’autenticazione della origine – Il ricevente può autenticare la sorgente del pacchetto, garantendo e certificando dopo la verifica la sorgente delle informazioni. Questo permette un accesso remoto sicuro. L’autenticazione può essere ulteriormente distinta in:

-

-

- Device authentication

-

-

-

- User authentication

-

Secondariamente le VPN :

- Riducono i costi – le VPN riducono in maniera profonda i costi di mantenimento di una rete sicura perché usano Internet come infrastruttura di collegamento site-to-site di accesso remoto. Dato la crescente diffusione dell’accesso ad Internet a banda larga, ad alta velocità e a costi ragionevoli. Questo garantisce basse spese di installazione, basse spese di gestione e un veloce ROI (ritorno degli investimenti).

- Migliorano le comunicazioni – con le VPN, gli utenti remoti (sedi distaccate, road warriors, telelavoratori, clienti, fornitori e partner negli affari) si possono connettere in sicurezza da qualunque posto e in ogni tempo 24 ore su 24 alle risorse della rete sicura o tra di loro.

- Sono Flessibili e Scalabili – le VPN hanno una flessibilità e una capacità di scalare che le linee affittate non hanno. L’implementazione di una VPN semplifica e centralizza l’amministrazione delle reti. Una infrastruttura di VPN può adattarsi con facilità alle necessità di cambiamento delle reti.

- Sono Sicure ed Affidabili – la sicurezza è un concetto intrinseco in una VPN, poiché le VPN utilizzano protocolli di tunneling e una cifratura avanzata. L’affidabilità viene data dal numero ridotto di punti di entrata, in pratica, ha un punto di entrata ed un punto di uscita ovvero, hanno una topologia a tunnel, punto-a-punto e quindi estremamente semplice.

- Sono Indipendenti dagli standard tecnologici – dei primi due livelli dalla pila OSI. Questo garantisce che una rete non sia vulnerabile alle caratteristiche di debolezza (insicurezza) dei primi due livelli.

Comunque, è importante che la tecnologia che si usa per realizzare una VPN sia ben implementata e sia parte di una infrastruttura di sicurezza competente. Che abbia una “politica di sicurezza’” adeguata. La sicurezza di una rete può essere compromessa se, durante la implementazione si lasciano delle falle nel perimetro di sicurezza che possono essere sfruttate e possono permettere un libero accesso ai dati e alle risorse interne da parte di un attaccante.

In altre parole la VPN ben implementata garantisce la sicurezza dei dati dall’interfaccia d’entrata fino all’interfaccia di uscita. Quello che c’è prima e dopo la VPN sono un’altra faccenda.

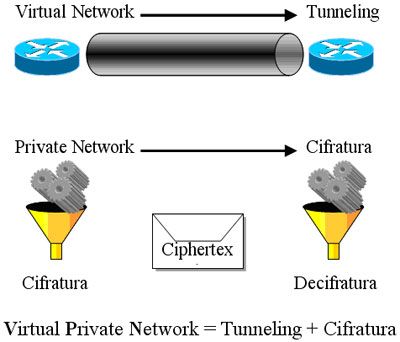

Parti di una VPN

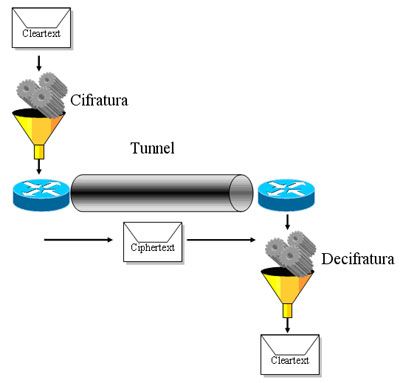

Una Virtual Private Network è formata essenzialmente da due parti che si combinano tra loro: la Privacy che è data essenzialmente dalla Criptazione dei dati, e la Rete Virtuale che è data dall’uso di protocolli multipli di Tunneling vedi figura sotto.

Una rete Virtuale viene costruita attraverso l’uso di protocolli multipli di tunnel su un collegamento IP standard cioè, viene utilizzato un protocollo che crea un tunnel tra la sorgente e la destinazione dei dati.

Una rete Privata è una rete che assicura Riservatezza, Integrità e Autenticazione (Confidentiality, Integrity and Authentication) ai dati trasmessi.

VPN come somma di due processi

Quindi la VPN è la somma di due processi il processo di tunneling e il processo di cifratura dei dati.

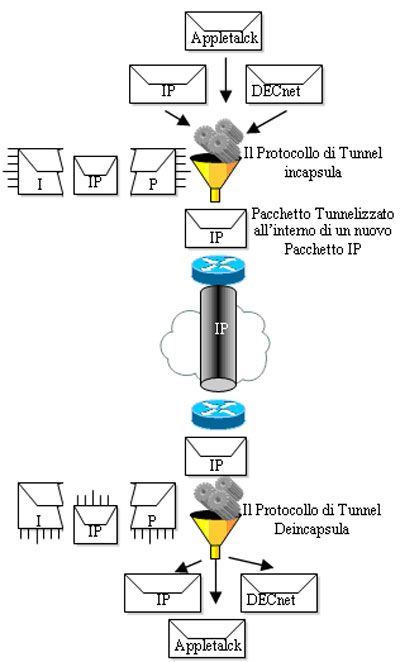

Il Tunneling

La VPN usa il concetto di Tunneling per creare una rete privata attraverso Internet. Concettualmente, è come se un tunnel sicuro venisse costruito tra due apparecchiature finali abilitate a realizzare VPN end-to-end. I dati possono essere spediti dall’origine verso la fine del tunnel, avendo la certezza che arriveranno alla fine del tunnel.

Tecnicamente, però non esiste nessun tunnel ed il processo non assomiglia ad un tunnel, ma il termine “Tunneling” è la descrizione del risultato finale della trasmissione dei dati. Dati che sono capaci di passare attraverso un ambiente non-sicuro senza doversi preoccupare di chi possa intercettare, dirottare, o manipolare i dati.

Il Tunneling quindi è un processo “logico” di collegamento punto-a-punto attraverso una rete IP connectionless (senza connessioni). I due punti finali del tunnel, le due interfacce, anche se sono distanti e collegati da molti nodi, diventano per un processo logico adiacenti.

Il Tunneling compie un incapsulamento di multiprotocollo dei dati. Questo termine significa che i pacchetti di dati, anche se sono di protocolli differenti ad esempio: DECnet, Appletalk, IP privato (non instradabile), IP globale unico, IPX, NetBeui una volta giunti davanti l’entrata del tunnel (interfaccia d’entrata del tunnel), dal protocollo di tunneling (GRE, L2TP, IPsec) vengono imbustati nuovamente all’interno di un secondo pacchetto IP e vengono spediti sulla rete con un nuovo header IP e così trasportati verso la fine del tunnel (interfaccia d’uscita del tunnel). Una volta giunti alla fine del tunnel vengono spogliati dell’imbustamento supplementare aggiunto dal protocollo di tunnel e instradato verso la sua destinazione. Essenzialmente, il tunneling è un processo che incapsula il pacchetto di dati all’interno di un altro pacchetto che viene spedito sulla rete. Ovvero, i dati vengono imbustati due volte per far si che essi siano trasmessi solamente ai destinatari finali autorizzati.

La Cifratura

La Cifratura assicura che i messaggi non possano essere letti da nessuno oltre il destinatario intenzionale. La riservatezza delle informazioni viene garantita da una cifratura robusta. La Cifratura trasforma quindi le informazioni in chiaro (cleartext) mediante uno scrambling digitale in un ciphertext che è incomprensibile nella sua forma codificata per chi non è autorizzato. La funzione di decifratura ripristina di nuovo il ciphertext in informazioni comprensibili per il destinatario (cleartext).

Una rete privata virtuale in sintesi, viene realizzata sfruttando le capacità che hanno alcuni protocolli di fare “tunneling” cioè, la capacità di incapsulare i pacchetti di differenti protocolli (multipli) all’interno di un pacchetto IP e di trasmetterlo su un collegamento IP standard. Alcuni di questi protocolli sono il GRE (Generic Routing Encapsulation), L2TP (Layer 2 Tunneling Protocol) e IPsec (IP security). Il terzo protocollo, IPsec (IP security) è attualmente la tecnologia più sicura per realizzare VPN. E realizza sia il tunneling che la cifratura.

Tipologie di VPN

Scenari di uso delle VPN

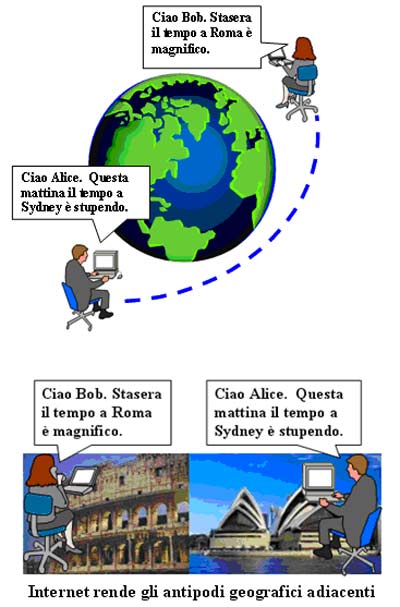

La crescita dell’economia, legata alle tecnologie informatiche, supportate da reti sicure, ha definito in forma nuova il modo di lavorare e di concepire lo spazio. Questo è dovuto alla straordinaria potenza rivoluzionaria di sovvertire lo spazio che ha Internet. Mentre in precedenza, le funzioni e le mansioni lavorative venivano definite dal luogo fisico in cui ci si trovava, adesso, nella economia inter-connessa o meglio, nella cyber-economia che rende gli antipodi geografici adiacenti, i concetti spaziali prendono un nuovo significato anzi, prescinde dai luoghi fisici, e il personale viene definito da come compie le sue funzioni di lavoro.

Gli sviluppi della cyber-economia oltre ad aumentare la produttività e la redditività ha creato anche nuove richieste alle reti. In particolare, mentre in passato venivano realizzate delle reti sicure che, si focalizzavano nel connettere luoghi fissi come gli uffici principali, con gli uffici di ramo, e gli uffici regionali. Adesso questo non è più un tipo di connettività sufficiente per l’economia di molte imprese, e comunque per le imprese del futuro.

Le imprese adesso, hanno bisogno di un nuovo tipo di connettività che continui a preservare il perimetro di sicurezza ma, che consenta di effettuare collegamenti business-to-business in un tipo di rete che abbia le caratteristiche di scalabilità e mobilità e che sia possibile aggiungerla ai collegamenti di rete tradizionali.

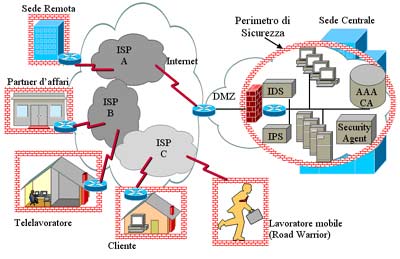

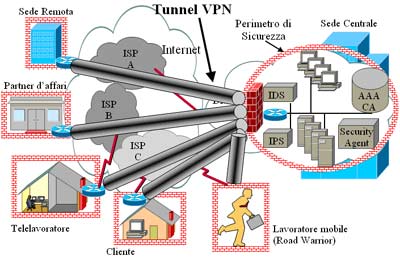

Le VPN offrono il servizio di collegare in sicurezza diversi utenti remoti cioè, utenti che si trovano al di fuori del classico perimetro di sicurezza aziendale, e che hanno essi stessi un proprio perimetro di sicurezza, come i telelavoratori, i lavoratori mobili (Road warrior), i clienti, i partner d’affari che necessitano di accedere alle risorse interne della rete sicura o tra di loro. Questo, crea un nuovo tipo di rete virtualmente privata, che permette di collegare i vari perimetri di sicurezza per mezzo di una infrastruttura di rete insicura (Internet) senza timore che le comunicazioni possano essere intercettate.

Per questo tipo di accesso, si possono utilizzare come infrastruttura portante, dei flessibili ed economici collegamenti dial-up, per mezzo del più vicino Internet Service Provider. I collegamenti dagli utenti agli ISP forniscono la connettività ad Internet, che è la struttura sottostante alle VPN. Il classico perimetro di sicurezza delle reti pur mantenendo il proprio livello di sicurezza, diviene elastico e flessibile, estendendosi e contraendosi in base alle esigenze, inglobando secondo le necessità al suo interno, le entità che hanno diritto ad accedervi. È sufficiente che si sia collegati ad Internet, da qualunque luogo gli utenti si trovino, per avere un collegamento sicuro come quello di una rete privata classica, anche se virtuale, tra due perimetri sicurezza.

Per ottenere questo risultato, i vari utenti remoti debbono essere abilitati a realizzare delle VPN. Infatti, le Virtual Private Network possono essere messe su (settate) in poco tempo e impiegate ovunque vi siano apparecchiature abilitate a realizzarle come: computers con installato un software client VPN, routers abilitati a fare delle VPN, firewalls VPN, o concentratori VPN dedicati.

VPN TIPOLOGIE

Le reti VPN possono essere descritte in base all’utilizzo e in base alle tipologie.

Per l’utilizzo, con differenti tipi di apparecchiature di rete è possibile creare differenti modelli di VPN:

- Da security gateway a security gateway. Questo connette due reti stabilendo una connessione VPN tra due security gateway. Questa VPN protegge le comunicazioni solamente tra i due security gateway.

- Da un host verso un security gateway. Questo connette host su varie reti esterne con host che si trovano all’interno del perimetro di sicurezza aziendale, realizzando delle VPN individuali attraverso il security gateway. Questa VPN protegge la connessione tra l’host e il security gateway.

- Da host a host. Questo permette di connettere singoli host attraverso una connessione VPN software.

Due Tipi di VPN

Le VPN possono essere di due tipi principali: VPN remote access, VPN site-to-site:

La VPN Remote access, chiamata anche Virtual Private Dial-up Network (VPDN), è un collegamento da utente-a-LAN e viene usato da società che permettono il collegamento alla intranet o alla extranet degli uffici principali a impiegati, telelavoratori, agli utenti mobili e a piccoli uffici remoti a connettersi da varie ubicazioni remote in maniera sicura attraverso una infrastruttura pubblica e possono essere di due tipi:

- Client-Initiated – Gli utenti Remoti usano Clients (cioè un software ) per stabilire un tunnel sicuro attraverso una rete di ISP (Internet Service Provider) condivisa con la rete dell’impresa.

- Network Access Server-initiated – Gli utenti remoti si collegano in dial-up verso un ISP. Il NAS (Network Access Server) stabilisce un tunnel sicuro verso la rete privata dell’impresa che è in grado di sostenere sessioni multiple verso utenti remoti.

Un esempio di una VPN Remote access può essere una grande ditta con centinaia di persone nel campo vendite. La VPN Remote access permette agli utenti mobili e ai telelavoratori che in questo modo possono connettersi alla intranet o extranet, collegamenti sicuri e cifrati tra la rete privata di una società e gli utenti remoti attraverso un Internet Service Provider in maniera sicura.

Una VPN Remote access è una estensione delle reti dial-up. L’Accesso a distanza VPN non è altro che un tunnel che ha ai suoi termini delle apparecchiature abilitate a fare delle VPN.

Le ‘VPN site-to-site sono di due tipi principali:

- Una Intranet VPN site-to-site è una infrastruttura che fornisce un collegamento agli uffici remoti (fisicamente separati) con la rete della sede centrale utilizzando una connessione dedicata VPN su una infrastruttura pubblica condivisa. Le VPN intranet sono diverse dalle VPN extranet, perché consentono l’accesso agli impiegati dell’azienda (in sedi fisse distanti) alle risorse interne della rete. Questa è una rete molto diffusa perché più flessibile e meno costosa di una connessione tradizionale da ufficio remoto, come possono essere le reti a pacchetto switchate come il Frame Relay e ATM, e i collegamenti di linee affittate.

- Una Extranet VPN site-to-site è una infrastruttura che fornisce un collegamento ai clienti esterni, fornitori, partner di affari o ad altre reti verso la rete della sede centrale su una infrastruttura pubblica condivisa come Internet utilizzando i tunnel VPN. Le VPN extranet sono diverse dalle VPN intranet, perché consentono l’accesso a delle risorse interne della rete agli utenti che si trovano al di fuori dell’azienda. Quindi nella extranet le risorse messe a disposizione degli utenti esterni sono limitate. Questo permette di condividere delle risorse interne con l’esterno. Nel consentire l’accesso alla rete interna da parte degli utenti della extranet i diritti di accesso devono essere ben definiti nella politica di sicurezza.

Le VPN site-to-site possono essere usate per connettere in sicurezza sedi aziendali fisse distanti. In passato, venivano usate per connettere questi luoghi delle linee affittate in genere con tecnologia Frame Relay o ATM, sostituite attualmente con i molto più economici collegamenti VPN end-to-end che viaggiano su Internet.

Continua a leggere VPN ovvero Reti Private Virtuali: Tecnologia IPsec v3 – 2a parte